L’allarme lanciato dall’AD di Leonardo Roberto Cingolani evidenzia una minaccia crescente che colpisce il tessuto economico del paese: dalle grandi aziende alle PMI, nessuno è al sicuro. I numeri dell’Agenzia per la Cybersicurezza Nazionale fotografano un’emergenza sistemica che richiede investimenti urgenti e una nuova cultura della sicurezza digitale.

“Ci sono stati 18.500 attacchi cibernetici in un anno in Italia dei quali alcune migliaia hanno provocato danni importanti“. Le parole pronunciate da Roberto Cingolani, amministratore delegato di Leonardo, durante la trasmissione “Porta a Porta” hanno riportato l’attenzione su una delle minacce più insidiose per l’economia italiana: il cyber crime.

I numeri non mentono: secondo la relazione ACN per il 2024, l’Italia ha registrato 1.979 eventi cyber monitorati (contro i 1.411 del 2023, con un aumento del 40%), 573 incidenti gravi confermati (+89%) e oltre 2.734 vittime tra soggetti pubblici, imprese e operatori economici. Tradotto in termini pratici: 165 attacchi ogni mese, quasi sei al giorno.

Il costo reale della minaccia cyber

“Le grandi aziende investono percentuali dell’ordine dell’uno percento del loro fatturato per proteggersi dal punto di vista cibernetico“, ha spiegato Cingolani. Un investimento necessario, considerando che il danno economico può essere devastante. I dati IBM del 2024 quantificano il costo medio di una violazione in Italia in 4,37 milioni di euro, tra i più alti a livello mondiale.

Ma la cifra racconta solo una parte della storia. Un attacco informatico genera una cascata di conseguenze: interruzione delle attività produttive (stimata in 300.000 dollari per ora di fermo), furto di dati sensibili, danno reputazionale, costi legali e sanzioni. Le sanzioni GDPR possono raggiungere i 20 milioni di euro o il 4% del fatturato annuo. Per ogni dollaro investito in sicurezza, gli attaccanti causano 7 dollari di perdite.

“Se lo moltiplichiamo per la realtà di un grande stato come l’Italia il danno è potenzialmente devastante“, ha avvertito l’AD di Leonardo. Non a caso, secondo stime Accenture, i costi addizionali e i mancati ricavi potrebbero ammontare a 5.200 miliardi di dollari globalmente nei prossimi cinque anni.

Chi colpisce e come

Il 2024 ha visto l’intensificarsi delle offensive del gruppo di hacker filorussi NoName057(16), responsabile di circa 500 attacchi contro obiettivi italiani. Si tratta principalmente di attacchi DDoS (Distributed Denial of Service) a carattere dimostrativo, che generano disservizi temporanei per le risorse non protette da sistemi di difesa automatici. I picchi si sono registrati a febbraio, maggio e dicembre, in coincidenza con tensioni geopolitiche internazionali.

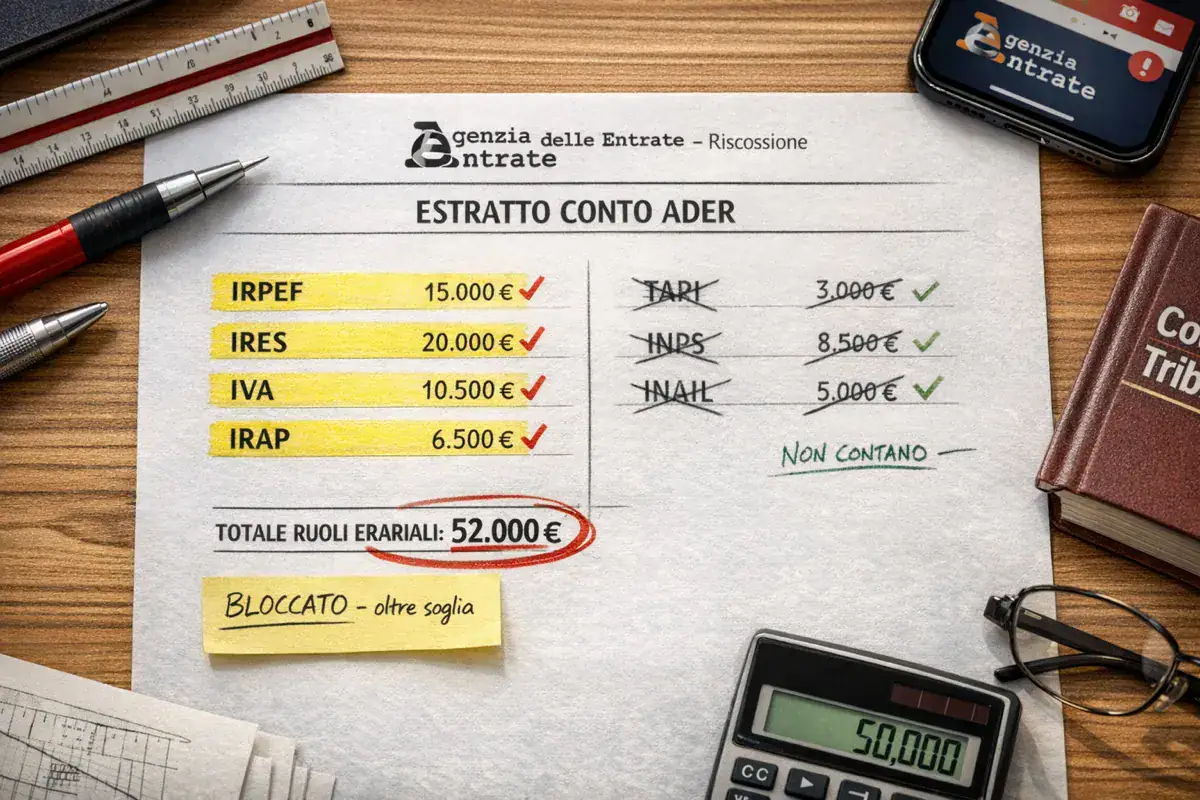

Ma la minaccia più insidiosa rimane il ransomware: virus che criptano i dati aziendali e chiedono un riscatto per sbloccarli. Nel 2024 l’ACN ha rilevato 198 eventi ransomware (+20% rispetto all’anno precedente), anche se questo numero rappresenta solo la punta dell’iceberg, considerando che molti attacchi non vengono denunciati pubblicamente.

L’Italia si posiziona al quarto posto in Europa per numero di attacchi ransomware subiti, dopo Gran Bretagna, Germania e Francia, con il 12% degli attacchi totali registrati nel continente. Le richieste di riscatto variano dai 3.000 euro per piccole realtà fino a 2-6 milioni di euro per grandi organizzazioni, con una duplice estorsione: pagare per decriptare i sistemi e pagare ancora per evitare la pubblicazione dei dati rubati.

Le vittime preferite: PMI e pubblica amministrazione

Il settore privato è il principale bersaglio, con particolare vulnerabilità delle piccole e medie imprese che rappresentano il 75% dei casi. Queste aziende spesso non dispongono di strutture IT adeguate né di budget sufficienti per implementare sistemi di protezione avanzati.

La pubblica amministrazione rimane comunque il settore più colpito da eventi cyber, seguita da trasporti, telecomunicazioni e settore tecnologico. L’Agenzia per la Cybersicurezza Nazionale ha diffuso oltre 53.000 alert nel 2024 (+157% rispetto al 2023) per segnalare potenziali compromissioni o fattori di rischio.

Il fattore umano: l’anello debole della catena

Nell’80% dei casi, le prime fasi di un attacco informatico sfruttano il fattore umano. Email di phishing, clic su link sospetti, credenziali rubate: sono queste le porte d’ingresso preferite dai cyber criminali. “La criminalità informatica è ormai strutturata e transnazionale, difficile da contrastare e altamente redditizia”, ha dichiarato la vicedirettrice generale dell’ACN, Nunzia Ciardi.

Il fenomeno ha assunto dimensioni industriali con l’affermazione del modello Ransomware-as-a-Service (RaaS): vere e proprie organizzazioni criminali con ruoli specializzati che “affittano” i loro strumenti di attacco a terzi. Il cybercrime è diventato più redditizio del traffico di droga, con guadagni che si stimano nell’ordine dei 945 miliardi di dollari annui a livello globale.

Anatomia degli attacchi cyber: cronologia di una PMI italiana

Caso studio realistico che mostra 12 mesi di tentativi di attacco informatico contro una piccola-media impresa manifatturiera italiana con 80 dipendenti. La timeline evidenzia le modalità di attacco, i sistemi di difesa implementati e l’evoluzione delle minacce.

Lezioni apprese

- Il fattore umano resta critico: 8 attacchi su 12 hanno coinvolto errori o comportamenti umani come primo punto di accesso

- Investimenti in sicurezza ripagano: i sistemi implementati dopo il primo ransomware hanno bloccato 9 attacchi successivi

- La formazione è essenziale: i dipendenti formati hanno riconosciuto e bloccato 4 tentativi di social engineering

- Backup salvavita: il ripristino da backup ha evitato il pagamento di €45.000 di riscatto e permesso il recupero in 48h

- Costo complessivo degli attacchi riusciti: €205.000 (vs. investimento in sicurezza di €35.000)

Le contromisure: dalla tecnologia alla cultura

“Bisogna rafforzare la resilienza e la nostra capacità di difenderci dagli attacchi hacker”, ha sottolineato Cingolani. L’investimento dell’1% del fatturato in cybersecurity, pur sembrando oneroso, è in realtà una polizza assicurativa contro danni potenzialmente molto superiori.

Le raccomandazioni dell’ACN si articolano su tre livelli: prevenzione attraverso formazione del personale e implementazione di sistemi di sicurezza multilivello; strategia di backup robusta con copie dei dati conservate offline e testate regolarmente; capacità di risposta rapida agli incidenti secondo procedure predefinite.

Solo il 31% delle organizzazioni italiane dispone di regole chiare per l’uso dell’intelligenza artificiale, mentre l’uso dell’AI in sicurezza potrebbe ridurre i tempi di risposta agli incidenti da 155 a 109 giorni per l’individuazione e da 60 a 40 giorni per il contenimento.

Un problema di sistema che richiede soluzioni sistemiche

L’investimento 1.5 del PNRR ha destinato 623 milioni di euro alla cybersecurity, con l’ACN che ha già assegnato 621 milioni per progetti destinati alle pubbliche amministrazioni e operatori economici. Sono state avviate 69 delle 82 misure previste dalla Strategia nazionale di cybersicurezza 2022-2026.

Ma i numeri dimostrano che la strada è ancora lunga. Come ha osservato il direttore dell’ACN, Bruno Frattasi, “il dominio cyber rappresenta oggi uno dei principali canali di sfogo delle tensioni globali”. E il sottosegretario Alfredo Mantovano ha ribadito la necessità di “rafforzare la resilienza cibernetica del sistema-Italia”.

La cybersicurezza non è più un optional tecnico ma una condizione essenziale per il buon funzionamento dello Stato e dell’economia. Come testimonia il +89% di incidenti confermati nel 2024, l’emergenza è sistemica e richiede un cambio di mentalità collettivo: dalle aziende alla PA, dai professionisti ai cittadini.

Perché nel cyberspazio, più ancora che nel mondo fisico, nessuno si salva da solo. E per dirla con le parole dell’Agenzia per la Cybersicurezza Nazionale: “La resilienza cibernetica è una responsabilità condivisa”. Il prezzo dell’indifferenza, in questo caso, si misura in miliardi di euro e nella capacità del paese di competere nell’economia digitale globale.